大家都知道「假期」是線上零售商一年中最忙碌的時候,銷售熱潮從 10 月就開始,一路延續到 12 月底。根據美國全國零售聯合會(NRF)的統計,2023 年假期銷售額創下新高成長了 3.8%,達到 9,644 億美元,相當於每位美國人平均花費 3,000 美元。

然而,除了創紀錄的銷售額和購物人潮,這段期間也是網路威脅最活躍的時期。從惡意機器人攻擊到 API 漏洞利用和 DDoS 攻擊,網路犯罪者伺機而動,試圖趁機入侵。因此,在這個關鍵時刻,穩固的網路安全防護不僅是額外保障,更是不可或缺的必需品。

這篇文章結合 Imperva 全球網路資料和多年保護線上零售商的專業經驗,為你提供實用的建議和策略,幫助守護你的線上業務。這些提示將確保你和顧客在假期購物季中既安全又成功地渡過每一天。特別感謝我們的威脅研究團隊成員 Gabriella Sharadin 為這篇文章帶來的寶貴貢獻!

(原文連結:Seven Cybersecurity Tips to Protect Your Retail Business This Holiday Season)

一. 預計流量湧入

零售商應該預計假日購物季期間的線上流量會激增,因為客戶渴望獲得最優惠的價格和獨家產品。

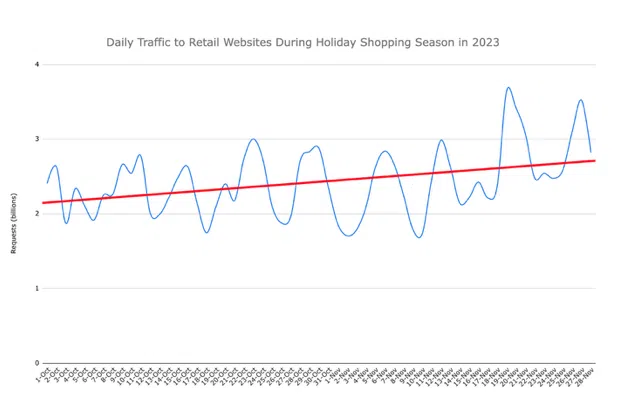

需要注意的一件事是,假期購物季期間的交通變得越來越難以預測。當我們查看上一個假期購物季(2023 年 10 月和 11 月)線上零售商的流量時,我們可以看到不同日期出現零星的流量高峰。從整體趨勢來看,10 月至 11 月期間的流量成長了 12%。從單日來看,光棍節(11 月 11 日)的流量增加了 42%,第二天又增加了 22%。 11 月 19 日出現了整個季節的最高流量,增幅達 54%,這或許是黑色星期五一週的開場。有趣的是,我們發現網路星期一的流量比黑色星期五多 42%。雖然提前購物越來越受歡迎,但許多消費者仍然喜歡等到節日後才開始網上購物。

我們建議確保你的基礎架構已準備好處理增加的負載,而不會影響效能。確保伺服器可以擴展以滿足需求,使用內容分發網路 (CDN) 更有效地分配流量,並考慮在高峰時段使用等候室排隊系統。等候室可以使用先到先服務的方式控制網站或應用程式的流量,以確保合法用戶在備受矚目的活動和促銷期間獲得公平的體驗。這種方法應該與機器人管理策略結合,我們將在接下來討論。

二. 不要忽視機器人流量

在大量合法購物者湧入的同時,惡意機器人流量也會隨之增加。隨著假期購物季節的臨近,線上零售商面臨惡意機器人活動的顯著增加。惡意機器人會針對熱門商品、濫用新用戶折扣,並進行價格和內容爬取等活動。這些只是機器人攻擊應用程式和 API 的幾個範例。OWASP 列出了針對網路應用程式的 21 種自動化威脅。

機器人攻擊是線上零售商最常見的威脅,該行業每天平均遇到 101,950 起與機器人相關的事件!濫用業務邏輯的機器人攻擊佔所有攻擊的 43%,而其他類型的自動化威脅佔 12%。相比之下,所有行業的平均水平顯示,機器人濫用業務邏輯的攻擊佔所有攻擊的 22%,其他形式的自動化威脅佔 14%。

- 機器人流量

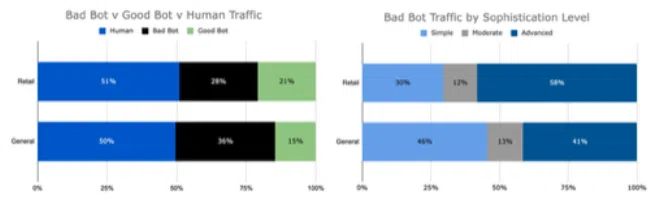

當我們比較零售網站的流量特徵與所有行業的平均水準(測量期間為 2023 年 7 月至 2024 年 7 月)時,我們可以發現自動化流量的整體水平相似,但自動化流量的構成有所不同。零售網站中有 28% 的自動化流量被歸類為惡意流量,而平均數字為 36%。然而,零售網站的良性機器人流量高於平均水準,佔流量的 21%。這是由於搜索引擎和價格比較網站進行價格爬取的普遍性。

- 機器人複雜性

雖然來自惡意機器人的流量為 28% 可能低於平均水準,但考慮其複雜性有助於我們更好地理解問題的複雜性。高級惡意機器人的比例越大,機器人問題就越複雜,行業風險也就越大。零售行業遭受一些最持久的機器人問題,如高達 58% 的高級惡意機器人流量所示,這高於平均水準。

結合中等複雜的機器人,它們構成了一個稱為"規避型惡意機器人"的類別。這些機器人使用複雜的策略,如:循環使用隨機 IP、通過匿名代理進入、使用住宅代理、改變身份、模仿人類行為、延遲請求、破解 CAPTCHA 驗證,它們採「低速且持續」的方法來避免被檢測,並使用較少的請求執行重大攻擊。這種方法減少了許多惡意機器人行動產生的"噪音",使其難以被檢測。這些規避型惡意機器人佔零售網站所有惡意機器人流量的 70%,而在其他網站上僅佔 51%。

制定全面的機器人管理策略對於保護你的平台並確保合法客戶享有順暢的購物體驗至關重要。以下是一些關鍵建議:

1. 識別風險並評估流量

首先找出網站內的潛在漏洞,例如登入端點、帳戶創建頁面、支付表單和產品頁面。機器人常常針對這些區域進行帳戶接管、搶購限量商品或濫用新用戶折扣。建立登入頁面失敗嘗試的基準線,並監控任何異常或流量突增。無法解釋的流量激增,尤其是在這些關鍵區域,可能表示機器人活動。使用流量分析工具幫助區分合法用戶和機器人,使你能夠迅速應對可疑行為。

2. 識別入口點

確保所有暴露的 API 和移動應用程式的安全性,不僅僅是網站,因為這些是機器人訪問您的網路應用程式和敏感數據的常見通道。使用強大的身份驗證、加密和速率限制來保護這些數字入口點。這些措施將幫助防止未經授權的訪問,並降低機器人利用這些渠道破壞運營或竊取寶貴信息的風險。

3. 阻止過時的用戶代理

許多機器人使用缺乏最新安全更新的過時瀏覽器版本。相比之下,人類用戶通常被迫將瀏覽器自動更新到新版本。為了減少機器人流量,阻止與超過三年前已達到使用壽命終點的瀏覽器相關的用戶代理字串,並要求那些超過使用壽命終點兩年的瀏覽器進行 CAPTCHA 驗證。這種方法有助於確保只有最新、合法的瀏覽器與網站互動,從而降低機器人驅動的攻擊風險。4. 限制代理

5. 實施速率限制

速率限制對於管理流量流動和防止機器人使網站癱瘓至關重要。通過設置特定時間框內用戶(而非 IP!)可以發出的最大請求數,可以保護你的資源並確保網站對真實客戶保持響應。這種策略還有助於降低機器人驅動的攻擊風險,如暴力登入嘗試或卡密測試,即機器人重複測試被盜信用卡詳細信息。6. 留意自動化和無頭瀏覽器的跡象

許多現代機器人使用無頭瀏覽器(如 Puppeteer、Selenium 和 WebDriver),這些工具在模擬人類行為的同時自動與你的網站互動。檢測這些機器人需要警惕監控自動化的跡象,如非自然的快速互動或異常的瀏覽模式。尋找如快速點擊、過快瀏覽頁面或以一致且不尋常的方式訪問特定資源等行為。實施針對這些跡象的檢測策略可以幫助您在造成損害之前識別和阻止無頭瀏覽器,確保真正的客戶享受無縫的購物體驗。需要注意的是,這些並非萬能解決方案,但可以有效減少不必要的機器人流量。如果你遇到難以對付的、持續的機器人,你應該評估是否需要專門的機器人管理解決方案——理想情況下,這種解決方案應高度可定制,並能適應不斷演變的威脅環境。通過採取這些步驟,你可以在抵禦惡意機器人的同時為客戶提供無縫的購物體驗,確保你的業務在假期購物高峰期蓬勃發展。

三. 實施客戶端安全實踐

隨著假期季節臨近,線上零售商必須專注於保護網路應用程式的客戶端,以防範隱秘且複雜的威脅。隨著應用程式邏輯迅速轉移到客戶端,且網站集成了更多第三方程式碼,數位盜取等客戶端攻擊的風險隨之增長。這些攻擊,如 Magecart 和表單劫持,發生在惡意 JavaScript 被注入到合法網站使用的第一方或第三方程式碼中,通常是通過軟體供應鏈中的脆弱腳本實現。

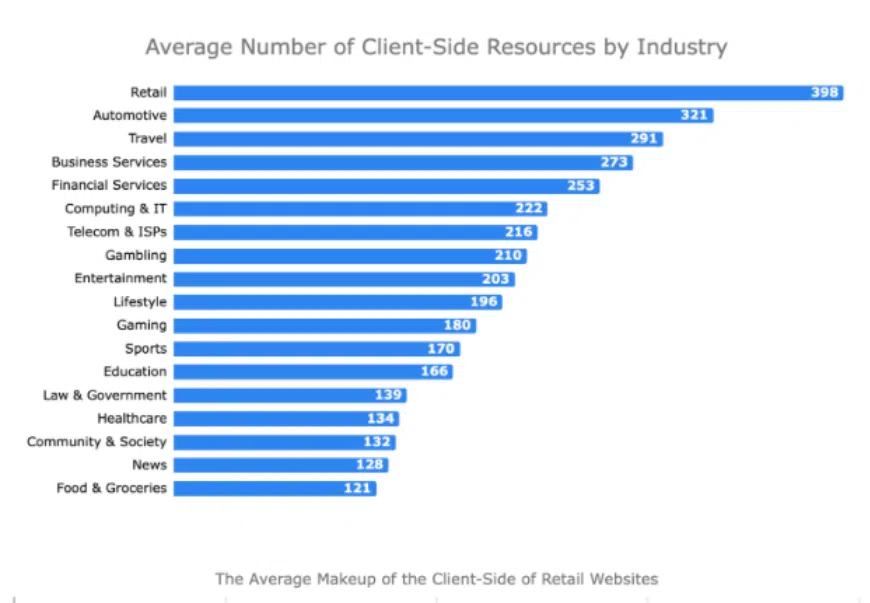

即使是一行惡意程式碼也能使攻擊者能夠竊取敏感的客戶資料,由於這些攻擊難以發現,可能導致長期的資料外洩。零售網站平均每個網站載入 398 個資源——其中許多是第三方資源,這使得它們成為攻擊者利用這一盲點的主要目標。

.png)

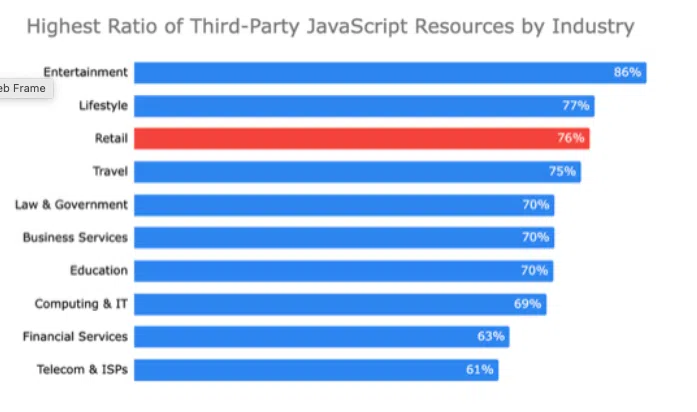

JavaScript 幾乎存在於所有現代網路應用程式中,可以被攻擊者濫用以竊取資料、追蹤使用者行為和注入惡意腳本。由於零售業有 76% 的 JavaScript 程式碼依賴第三方服務,供應鏈洩露的風險極高。這就是為什麼 PCI DSS 4.0 現在強調保護客戶端付款頁面,防止未經授權的修改。零售商必須實施保護措施,監控和防止針對脆弱的第三方程式碼的惡意腳本注入,確保客戶購物體驗的安全。

然而,臨近的不僅僅是假期購物季,新版 PCI DSS 4.0 最終階段的合規截止日期也即將到來。這些要求將於 2025 年 3 月 31 日生效,並且有兩項關於客戶端安全的新要求。最近的 Polyfill 供應鏈攻擊是與客戶端相關潛在風險的一個令人不安的範例。以下是這些新要求的簡短提醒:

PCI 6.4.3:維護所有支付頁面腳本的清單,並提供書面說明,確保授權確認和完整性保證。此要求旨在通過檢測不需要的操作(例如腳本改變其行為以訪問支付表單數據)來降低基於 JavaScript 的網路盜取和 Magecart 攻擊的風險。

PCI 11.6.1:在支付頁面部署變更和篡改檢測機制,以檢測 HTTP 標頭和支付頁面內容的未經授權修改。PCI DSS 11.6.1 的本質是實施一種篡改檢測機制,可以將 HTTP 標頭和支付頁面內容的當前版本與先前已知版本進行比較,以識別未經授權的更改。此機制必須對任何此類修改發出警報,從而降低敏感支付信息被洩露的風險。

PCI DSS 最近發佈了 4.0.1 版本,為商家提供了關於這些要求適用性的急需澄清。

雖然內容安全策略(CSP)和子資源完整性(SRI)等工具可以幫助您滿足部分新的 PCI DSS 要求,但它們並非萬無一失。例如,內容安全策略控制可以載入腳本的域,但並不解決這些腳本一旦載入後的行為。同樣,SRI 驗證腳本完整性,但由於腳本不斷變化,需要持續更新,這可能很麻煩。

為了完全遵守 PCI DSS 4.0 並增強客戶端安全性,請考慮採用更全面的安全解決方案,結合 CSP、SRI 和即時監控。自動化工具可以簡化腳本完整性和授權的維護,減少手動工作量,並確保持續合規。此外,這些工具可以提供腳本行為的可視性,幫助您在造成harm之前檢測和緩解潛在威脅。這類解決方案還可以通過確保對支付頁面的持續監控和即時檢測未經授權的修改,簡化 PCI 11.6.1 的合規工作。

四. 保護帳戶驗證

帳戶接管(ATO)是一種身份盜用形式,網絡犯罪分子通過利用弱密碼或被盜憑據來未經授權地訪問用戶的線上帳戶。電子商務網站上的用戶帳戶通常充滿金融誘惑,使其成為黑客和欺詐者的主要目標。一旦進入,攻擊者可以進行各種形式的欺詐,從未經授權的購買到竊取敏感數據,或者利用存儲的支付方式,如信用卡詳細信息和禮品卡代碼。

帳戶接管攻擊變得越來越複雜。它們涉及使用洩露的憑據等策略,這在 14% 的攻擊中可以看到。這些攻擊並不局限於少數幾個地區;它們遍佈全球,在美國、法國、澳大利亞、巴西和土耳其等地尤為嚴重。攻擊者通常在每次帳戶接管(ATO)事件中嘗試 41 次登錄。這個數字看起來很低,但這是有意為之。攻擊者將這些嘗試分佈在多個事件中,並在不同間隔時間進行,以避免觸發安全規則。這種技術通常稱為"低速且持續"攻擊。

儘管如此,一些攻擊者仍會用大量惡意請求淹沒登錄端點。Imperva 記錄了高達 102,742 次惡意登錄的激增,目標是一家線上零售商。值得注意的是,這些事件通常只是大規模攻擊的一部分,總計數百萬次惡意登錄嘗試。

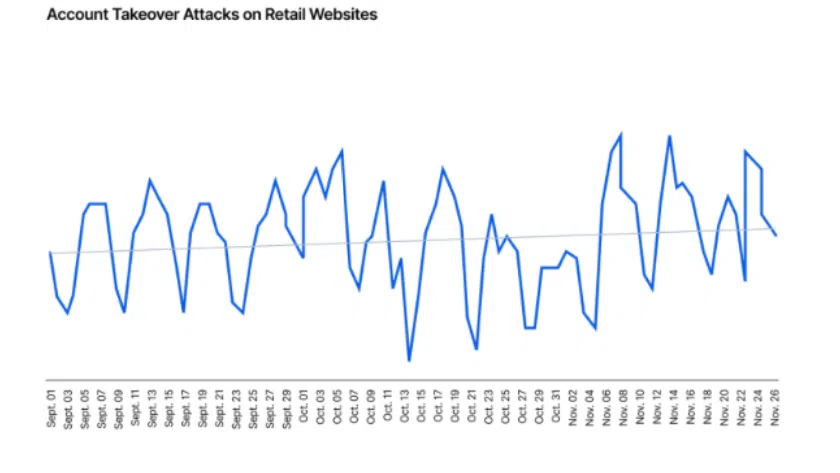

在假期購物季,由於交易和用戶活動增加,帳戶接管攻擊也會上升。Imperva 威脅研究的數據顯示,在 2023 年假期購物季,這些攻擊明顯增加。從 2023 年 9 月開始,出現了顯著的峰值,在 11 月 8 日、14 日和 24 日(黑色星期五)等關鍵購物日尤為明顯。僅在黑色星期五當天,ATO 攻擊的數量就比 2022 年黑色星期五增加了 85%,而 2022 年的增幅為 66%。此外,這些攻擊的強度正在增長,10 月至 11 月期間惡意登錄請求增加了 82%。

鑑於這些令人警醒的趨勢,企業必須實施強大的安全措施,以保護其登入和帳戶創建端點,保護客戶和業務營運。

在有效保護帳戶驗證方面,促進使用者強有力的憑據衛生至關重要。這包括設置嚴格的密碼要求,要求混合使用字元、數字和符號,並鼓勵多重身份驗證(MFA)。此外,零售商應考慮實施通行金鑰——這種密碼學金鑰比傳統密碼更安全且更易使用。對於數據洩露保持警惕,因為帳戶接管(ATO)攻擊通常會在此類事件後激增。

為獲得全面的登入端點保護,請考慮實施專門的帳戶接管保護解決方案。這種解決方案可以幫助檢測和緩解所有 ATO 攻擊,區分惡意和真實的登入嘗試,並在為時已晚之前識別洩露的憑據和面臨欺詐風險的用戶。尋找一個採用最新尖端檢測技術的解決方案,如用戶行為異常檢測和機器學習,並以多層次佈陣。這確保您可以從第一個惡意請求開始緩解攻擊,並顯著降低用戶帳戶欺詐活動的風險。

五. 保護你的 API

API 作為現代零售應用程式的支柱,同樣不能倖免。零售每天平均遭受 5,570 次 API 攻擊,其中:API 違規最多(36%),即違反使用規則如速率限制,業務邏輯濫用次之(26%),指在不違反技術限制的情況下利用 API 流程中的缺陷,數據洩露佔 11%,即 API 無意中洩露敏感數據,這些攻擊中最常見的客戶端包括:

- 機器人(30%)- Go(17%)- okHTTP(7%),攻擊的頂級來源地區包括美國、巴西、印度尼西亞、澳大利亞和新加坡。

.png)

隨著假期購物季節臨近,線上零售商必須優先考慮 API 安全,以防範網絡攻擊威脅的升級。零售商應首先發現、分類並維護所有 API、端點、參數和負載的最新清冊。這種持續的發現過程確保了 API 環境的可視性,並有助於識別敏感數據可能面臨風險的暴露點。

鑑於威脅環境的升級,針對 API 進行風險評估至關重要,重點關注容易出現授權、身份驗證和過度數據暴露等漏洞的端點。保護這些高風險 API 對於防止未經授權的訪問和數據洩露至關重要。此外,零售商應建立 API 端點的強大監控系統,以便即時檢測和分析可疑行為和訪問模式,這些往往是更大規模攻擊的前兆。

為了在假期購物季節前主動減輕自動化應用程式和 API 濫用,線上零售商應建立預期 API 行為的基準線,包括典型流量率和用戶地理位置。這有助於檢測異常情況,如很少使用的 API(如"寫入" API)出現流量異常激增,可能表示非正常活動。接下來,零售商應了解用戶如何訪問其 API,並按會話和 IP 應用速率限制,以防止濫用,尤其是在涉及令牌或 API 金鑰的情況下。最後,維護用戶活動的審計跟蹤使開發人員和安全團隊能夠監控流量日誌,從而更容易識別和調查潛在的惡意機器人活動。

為獲得最佳保護,請考慮一個與現有機器人管理系統整合的 API 安全解決方案,以最大限度地保護您的 API 免受自動化業務邏輯濫用。該解決方案應根據其敏感性、交易數據的性質、相關風險和功能,提供對所有 API 的持續深入發現和分類。基於此,它應提供關於您希望使用機器人管理解決方案保護的高風險 API 的可操作洞察,並實現輕鬆入門。

六. DDoS 攻擊絕不會消失

分佈式拒絕服務(DDoS)攻擊仍是一個持續的威脅。攻擊者會淹沒零售商的網路或伺服器,以壓垮其容量。這些攻擊成功時可能造成嚴重的服務中斷和顯著的收入損失。根據 Pingdom 的數據,對於較小的企業,停機成本每分鐘從 137 美元到 427 美元不等。對於大型企業來說,即使是短暫的中斷也可能每分鐘超過 16,000 美元,累計每小時可達驚人的 100 萬美元。

在 2023 年假期購物季,Imperva 保護的零售網站平均每個網站防止了 30 小時的停機時間。僅在網絡周期間,Imperva 就為每個零售網站緩解了 10 小時的潛在停機時間,確保了peak購物期間的順暢運營。

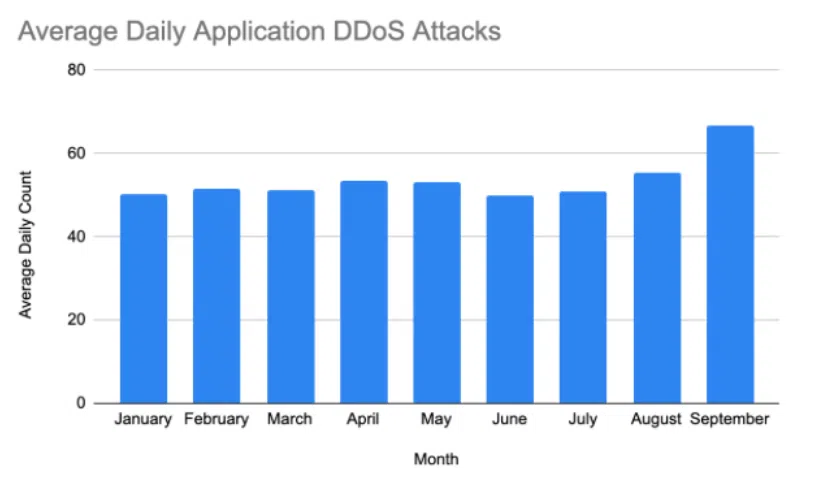

在 2024 年 5 月 3 日,一次高達 48 Gbps 的網絡 DDoS 攻擊針對一個韓國零售網站,展示了可能中斷業務的威脅規模。零售商每天平均遭受 24.48 次網絡 DDoS 攻擊,攻擊熱點集中在美國、南韓、墨西哥、以色列和哥倫比亞。應用層 DDoS 攻擊更為頻繁,每天平均 51.87 次,並且隨著今年假期購物季的臨近已經開始激增。

七. 小心 AI 驅動的攻擊

人工智能(AI)已成為網絡安全領域的雙刃劍。雖然它為防禦威脅提供了強大的工具,但網絡犯罪分子也利用它執行複雜的攻擊。AI 驅動的攻擊可以自動化網路釣魚活動,生成令人信服的偽造身份,甚至能即時調整以繞過安全措施。對於電子商務企業來說,這意味著面臨更先進和持續的威脅,這些威脅可以更精確地針對漏洞並實施欺詐,同時避開偵測。

隨著 AI 的發展,網絡犯罪分子越來越多地利用它來提升對電子商務平台攻擊的規模和複雜性。零售商在今年的假期購物季必須特別警惕,因為將 AI 整合到惡意活動中對線上企業構成重大威脅。在最近的 6 個月分析(2024 年 4 月 – 2024 年 9 月)中,Imperva 威脅研究的數據顯示,零售網站每天平均遭受 569,884 次 AI 驅動的攻擊。

這些攻擊源自 ChatGPT、Claude 和 Gemini 等 AI 工具,以及專門設計用於搜集大型語言模型(LLM)訓練數據的惡意機器人。對這些攻擊的分析表明,網絡犯罪分子主要使用 AI 工具執行:業務邏輯濫用(30.7% 的攻擊)、DDoS 攻擊(30.6% 的攻擊)、惡意機器人攻擊(20.8% 的攻擊)、API 違規(16.1% 的攻擊)

通過了解 AI 驅動攻擊的本質並主動加強安全措施,零售商可以更好地保護其電子商務網站免受這些複雜的威脅。領先於攻擊者需要持續警惕和採用可以匹配網絡犯罪分子不斷演變戰術的先進安全技術。實施這些策略將有助於確保零售商及其客戶獲得安全且成功的假期購物體驗。

結論為加強安全措施,零售商應採用整合方法,包括:Web 應用防火牆(WAF)、API 保護、分佈式拒絕服務(DDoS)防護、客戶端保護、機器人防護,這種分層防禦策略提供全面保護,防範複雜威脅,確保零售商能夠大規模保護其應用程式和數據,同時最大限度地降低帳戶接管和客戶端漏洞等風險。通過利用這些組合解決方案,零售商可以在購物高峰期安全有效地運營,減少誤報並在不斷演變的網絡攻擊中保持業務連續性。

關於 Imperva 應用安全

Imperva(Thales 公司)是網絡安全領導者,幫助組織隨時隨地大規模保護關鍵應用程式、API 和數據,並以最高投資回報率實現。Imperva 應用安全平台以最高效率阻止最先進的攻擊,同時將誤報降到最低。其高效性使組織能快速上線,大規模保護其資產。在 Imperva 威脅研究團隊和我們的全球情報社區的幫助下,我們在不斷演變的威脅環境中保持領先,將最新的安全、隱私和合規專業知識無縫整合到我們的解決方案中。

Imperva 應用安全平台結合了最佳解決方案,無論應用程式位於雲端、本地還是混合配置,都能提供深度防禦:

- 本地和雲端 Web 應用防火牆(WAF)解決方案,用於阻止最關鍵的 Web 應用安全風險

- API 安全,通過深度發現和分類持續保護所有 API

- 高級機器人防護,保護網站、移動應用程式和 API 免受當今最複雜的自動化威脅

- 帳戶接管保護,保護登錄端點免受惡意活動,包括接管嘗試和新帳戶欺詐

- 客戶端保護,保護網站免受客戶端攻擊並簡化 PCI DSS 4.0 法規遵守

- 網站、網絡和 DNS 的 DDoS 防護,確保業務連續性並保證正常運行時間

- 運行時應用自我保護(RASP),針對已知和零日漏洞提供預設安全性

- 內容分發網絡,以卓越的速度和性能安全地在全球範圍內交付應用程式

IMPERVA台灣唯一白金級合作夥伴-蓋亞資訊

蓋亞資訊是亞太最大的專業 DDoS 防禦服務供應商,提供企業完整的解決方案,可阻擋所有DDoS種類的攻擊,已成功協助客戶抵擋數百萬起的DDoS攻擊事件,擁有豐富的防禦經驗,且為IMPERVA 台灣地區唯一白金級合作夥伴,是企業雲端資安防護的最佳選擇。

在數位經濟的快速演進中,網路安全已不再是單純的技術防禦,而是企業永續經營的關鍵戰略。今年的假期購物季數據清楚顯示:網路威脅正以前所未有的複雜性和多樣性襲來,從 AI 驅動的精準攻擊到大規模 DDoS 衝擊,都考驗著企業的數位韌性。